Практические эксперименты II

Нет, не хватайтесь за голову! Автор этих слов – не мазохист и не конченный идиот… Он прекрасно знает о том, сколь чревато переходить по ссылкам в подобных письмах. Но чего не сделаешь для читателей, жаждущих чистоты и полноты эксперимента… :-)

Однако, еще раз специальное предупреждение для желающих повторить подобные эксперименты:

Переходы по ссылкам во всех этих подставных письмах производились с отдельного компьютера, обвешенного «с головы до ног» специальными утилитами для контроля состояния процессора и сетевого трафика, и не содержащего на своем диске никакой ценной пользовательской информации. Выход в сеть производился на короткое время с отдельного (не основного) IP-адреса.

Говоря другими словами, это специальный компьютер, заточенный под подобные эксперименты.

В случае возникновения малейших подозрений на заражение вирусом после проведения таких переходов, компьютер всегда отключается от сети и форматируется, с последующей быстрой установкой на него свежего «боекомплекта» (операционной системы с набором необходимых утилит).

Проводить подобные эксперименты на своем домашнем или рабочем компьютере я решительно никому не рекомендую! Для того чтобы проверить адрес реального перехода – достаточно подвести курсор (ничего не нажимая на мышке) к ссылке и просмотреть всплывающую подсказку (если это действие происходит в почтовом клиенте), или адрес появляющийся в нижней строке (если действие происходит в браузере).

Несколько слов о том, что в таких ситуациях может ожидать "чрезмерно любопытного" владельца почтового ящика, совершившего переход по ссылке в фейк-письме:

- Вирус. Это может быть «троянец», ворующий пароли или другую информацию, и передающий их своему хозяину, или ки-логгер (key-logger) – клавиатурный шпион, запоминающий все нажатые клавиши (и также сливающий эту информацию владельцу), или же «троян-даунлоудер» - дремлющий до поры до времени, но в определенный момент просыпающийся вирус, который открывает на компьютере порты для загрузки из сети нужного комплекта вирусов, управляющих программ, ботов и т.д. При этом не думайте, что установленное на компьютере антивирусное обеспечение, - даже если оно является лицензионным и ежедневно обновляющимся, - гарантирует вам безопасность: вирус может оказаться и «самописным», малоизвестным, а то и вовсе уникальным, купленным или написанным специально для вас, и такой вирус с большой вероятностью не будет детектирован сразу - здесь все зависит от уровня подготовки и серьезности намерений хакера.

- Установленное на сервере злоумышленника программное обеспечение или скрипты, для сканирования компьютера на уязвимости или хотя бы даже просто собирающие информацию: IP-адрес для последующих атак, информация о софте и оборудовании, открытые порты, какие-то «дыры» в безопасности, - всё это можно «коллекционировать», причем для сбора подобной информации не нужно быть «продвинутым хакером» - достаточно овладеть инструментарием системного администратора сервера. Но всю эту информацию можно со временем использовать для организации несанкционированного доступа к компьютеру жертвы.

- Многие другие сюрпризы, самый безобидный вариант из которых – фишинговая страница.

Кстати, именно с этим - самым примитивным и наиболее безобидным вариантом - я и столкнулся во всех 100% случаев в рамках своих экспериментов на первом этапе, что меня также разочаровало, поскольку я был готов познакомиться с чем-то более серьезным из описанного выше арсенала.

Все без исключения фейк-ссылки привели меня на однотипные фишинговые страницы примерно такого вида, как показано на следующих иллюстрациях.

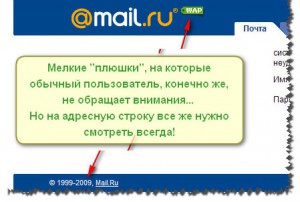

Надо признать, что страница, хотя и содержала несколько мелких «плюшек» (в левом нижнем углу (на втором скрин-шоте это видно) указан 2009-й год, хотя на дворе тогда был уже 2010-й, в логотипе зачем-то присутствует лейбл WAP, хотя просмотр страницы осуществляется с деск-топа, с помощью стандартного браузера), - но всё это, в общем-то, мелочи.

Однако, адресная строка, конечно же, как всегда в таких случаях, выдала наших «хакеров» с потрохами. Впрочем, адресную строку можно было посмотреть и без перехода по ссылке, как было описано ранее. Но мы ведь хотели посмотреть – что новенького придумали для нас «профессиональные взломщики». В нескольких случаях страница располагалась в доменной зоне WS, в других случаях – в доменной зоне CC.

Однако, адресная строка, конечно же, как всегда в таких случаях, выдала наших «хакеров» с потрохами. Впрочем, адресную строку можно было посмотреть и без перехода по ссылке, как было описано ранее. Но мы ведь хотели посмотреть – что новенького придумали для нас «профессиональные взломщики». В нескольких случаях страница располагалась в доменной зоне WS, в других случаях – в доменной зоне CC.

Для справки: WS - национальный домен Западного Самоа, небольшого островного государства в Полинезии; CC – это тоже в данном случае никакая не муха, а национальная доменная зона островного государства "Кокосовые Острова" (COCOS ISLANDS). Эти доменные зоны (наряду со многими другими, например TV) – весьма доступны, недороги, и нередко предоставляют пользователям возможность сокрытия своих реальных данных, а то и вовсе – пробной (бесплатной) регистрации на какое-то время, чем и привлекают толпы дешевых «хакеров»…

На всякий случай, для тех, кто так и не понял сути этого старого развода, кратко поясню:

На фишинговой странице, расположенной на сайте злоумышленника, приведена имитация формы почтового сервиса, для повторного ввода пароля.

Пользователя просят авторизоваться, то есть ввести свой пароль по причине якобы произошедшей «ошибки соединения», или под каким-то иным предлогом. Введенный пароль отправляется злоумышленнику, а жертва либо попадает обратно в свой настоящий аккаунт, либо предварительно переадресовывается на другую страничку, где сказано, что авторизация успешно пройдена (или инцидент исчерпан) и теперь все, дескать, в полном порядке.

Касательно описанных экспериментов, добавлю, что я не стал проверять на этом этапе – насколько серьезно было организовано «заметание следов» во всех случаях, кроме одного, упомянутого выше, - а именно того самого варианта с капчей. И должен сказать, что там это было организовано из рук вон плохо: после ввода капчи жертва попадала на традиционную фишинговую страницу точно такого же вида, как и во всех остальных случаях, а после ввода "пароля" жертва перенаправлялась… обратно в свой почтовый ящик, хотя человек совершал все эти изнурительные манипуляции и переходы для того чтобы прочитать какое-то новое личное сообщение!

Согласитесь, что после такого странного случая, когда обещанное сообщение так и не прочитано, причем без каких-либо пояснений, трудно не заподозрить что-то неладное... В лучшем (для взломщика) случае жертва решит, что на почтовом сервисе что-то "глючит", но вероятность того, что человек догадается - откуда здесь ветер дует - достаточно велика и концепции "скрытого взлома" всё это уж точно никак не соответствует. И это говорит, что мы имеем дело точно не с профессиональными хакерами.

После проведения этих экспериментов я подождал еще неделю и уже думал, что на этом можно поставить точку. Однако, спустя какое-то время, продолжение все же последовало. Так в этом докладе появилась следующая глава.